コンピュータのマザーボードに搭載されたIntel製の管理エンジン

「Intel Management Engine(ME)」

「Intel Server Platform Services(SPS)」

「Intel Trusted Execution Engine(TXE)」

には、以下脆弱性が存在する。

(1)MEのActive Management Engine(AMT)機能において、リモートからバッファオーバーフローを引き起こし、任意のコードを実行される脆弱性(CVSS値:7.2)

対象エンジン:ME

(2)ローカルから、カーネルでバッファオーバーフローを引き起こされ、任意のコードを実行される脆弱性(CVSS値:8.2)

対象エンジン:ME、SPS、TXE

(3)ローカルからの権限昇格により、認証されていないプロセスが特権コンテンツにアクセスできる脆弱性(CVSS値:7.5)

対象エンジン:ME、SPS、TXE

影響が出るファームウェアに関連するCPUのバージョンは以下Intelのサイトから確認できる。

https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00086&languageid=en-fr

脆弱性の中でも(1)は、外部公開されているサーバなら、インターネット経由でエクスプロイトを実行される可能性がある。ただ攻撃にはAMTの管理者権限が必要なため、MEの待ち受けポートを晒していなければ影響はないと思われる。

また、CVSS値は(2)(3)の方が高いが、これは攻撃された場合の影響範囲が大きいためである。なお現時点でPoCや攻撃観測は出ていない。

対策としては、各メーカからファームウェアのアップデートを実施する。

https://www.intel.com/content/www/us/en/support/articles/000025619/software.html

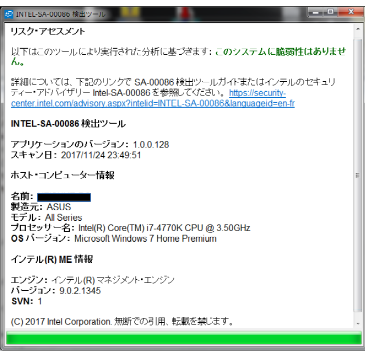

Intelによると、以下サイトからツールをダウンロードしてローカル上で実行することで、実行端末のプロセッサが脆弱性対象かどうか判別できる。

https://downloadcenter.intel.com/download/27150

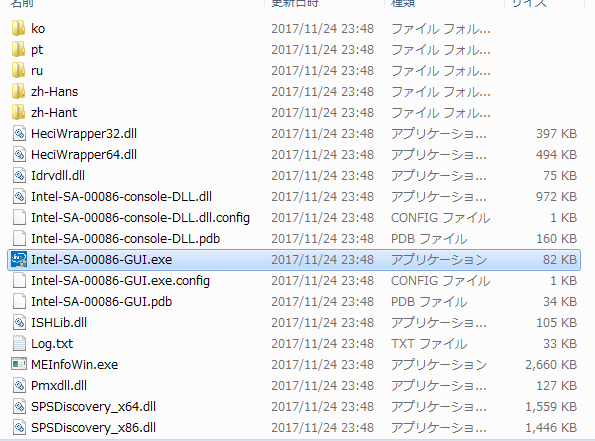

ファイルを解凍し、フォルダ内のIntel-SA-0086-GUI.exeを実行する。

端末上で実行すると以下のように通知してくれる。